Trinity

Gold Member

Dabei seit: 07.09.2003

Beiträge: 1.550

Herkunft: Austria

|

|

Sygate Personal Firewall 5.5 (dt.) Workaround Sygate Personal Firewall 5.5 (dt.) Workaround |

|

Sygate Personal Firewall 5.5 (dt.) Workaround

Einleitung – Firewall Grundlagen

Jeder, der mit dem Internet verbunden ist, sollte eine Firewall (Brandschutzmauer) installieren. Die Begründung ist einfach, denn sobald wir mit unserem System online gehen, öffnen wir unweigerlich Türen in das offene Netzwerk und über die weitläufigen Gefahren haben wir bereits in unserem Sicherheitsworkshop

ausführlich berichtet. Durch unsere eindeutige IP-Adresse werden wir angreifbar und genau dagegen möchten wir mittels einer Firewall einwirken.

Firewallsysteme dienen als Schnittstelle zwischen unserem Rechner, einem Netzwerk und dem Internet. Sämtlicher ausgehender und eingehender Datenverkehr wird über die Firewall kontrolliert und überwacht. Dies wird grundsätzlich über ein Regelwerk definiert, welche Anwendungen auf dem Rechner die Erlaubnis geben, eine Kommunikation zum Internet aufzubauen oder diese zu blockieren.

Wir unterscheiden verschiedene Firewallsysteme in Form von Firewallservern, Hardware-Firewalls und Software-Desktop-Firewalls. Je nach Umfang der Programme unterscheiden sich diese in Leistung und Schutzumfang. Welche Variante für unseren Einsatz die passende ist, hängt von der Größe des Netzwerkes, dem Einsatzziel, und natürlich vom notwendigen Schutz ab, den wir realisieren möchten.

Die Frage „ Wie sicher ist mein System, mit dem ich online gehe?“ zieht die Gegenfrage "Sicherheit wogegen?" nach sich. Die Funktionalität einer Desktop Firewall bezieht sich primär auf das Filtern von IP-Paketen.

Über eines müssen wir uns im klaren sein, eine Firewall bietet definitiv keinen Schutz vor Viren!

Eine Desktop Firewall sollte uns auch nicht dazu verleiten, nötige Sicherheitsaspekte wie Windows Sicherheitsupdates- u. Einstellungen zu ignorieren, denn wir erreichen auch mit dieser Firewallvariante allein keinen maximalen Schutz. Dennoch kann uns diese Firewall dabei helfen unser System gegen Manipulation sicherer zu machen, nicht aber den Benutzer ersetzen und ihn von der Verantwortung entbinden, vorsichtig zu sein.

Die mehrfach ausgezeichnete Sygate-Firewall bietet im Gegensatz zu anderen Desktop Firewalls einen weitaus größeren Konfigurationsumfang. In diesem Workaround beziehen wir uns konkret auf die für den privaten Gebrauch kostenfreie und deutschsprachige Version Sygate Personal Firewall 5.5 (SPF). Bei dieser Desktop-Firewall handelt es sich um eine Software-Lösung, die auf unserem lokalen Rechner installiert wird und Schutz für den Home PC vor Hackern, Eindringlingen und Trojanern bietet.

Features der Sygate Personal Firewall 5.5 (dt.)

- System zur Erkennung von Angriffen (Intruder Detection System)

- Protokollschutz auf allen 4 Ebenen des Netzwerk-Protokolls TCP/IP

- Schutz gegen wiederholte Angriffsversuche (Active Response)

- Erkennung von verfälschten Quell IP-u. MAC-Adressen (Anti-IP & Anti-MAC Spoofing)

- Schutz vor Veränderungen an Programmen u. DLL-Dateien durch Trojaner od. Viren (Application DLL Authentication)

- Schutz vor Prozessdeaktivierung (Firewall Termination Prevention)

- Sicherheit auf mehreren Ebenen (Multilayer-Firewall)

- Angriffsrückverfolgung/IP-Zielinformationen (Backtrace/WHOIS)

- TCP/IP-, UDP- und ICMP-IP-Schutz

- Automatische Einrichtung und selbständiger Schutz nach der Installation

- Umfangreiche Statistikfunktionen

Lizenz: Freeware

Sprache: Deutsch

Die kostenfreie Version des Programms ist nur für den privaten Gebrauch erlaubt. Für einen gewerblichen Einsatz muss eine Lizenz erworben werden!

Systemanforderungen und Rechte

Hardware

- Prozessor: Pentium 133 (oder höher)

- RAM: 32 MB (64 MB empfohlen)

- Festplatte: 10 MB

- VGA-Grafikkarte mit mindestens 640x480 bei 16 Farben.

- Tastatur und Maus.

Software

- Windows XP Home Edition und Professional (alle Service Packs)

- Windows 2000 Professional (alle Service Packs)

- Windows NT 4.0 Workstation mit Service Pack 5 oder höher

- Windows 95/98 (alle Service Packs)

- Windows Me (alle Service Packs)

- Microsoft Internet Explorer ab Version 4.0

Zugriffsrechte

- Um die Firewall zu installieren und zu konfigurieren,

benötigen wir auf unserem System lokale Administratorenrechte.

Die Installation

Die Installation der Firewall verläuft problemlos und ist schnell erledigt. Wir downloaden die Programmdatei SPF.EXE

und führen diese danach mit einem Doppelklick aus. Mit knappen 10 MB wird unsere Festplatte vom installierten Programm belegt. Sobald die Installationsdatei ausgeführt wird, werden wir durch ein gut verständliches Setup geführt.

Wir akzeptieren natürlich die Lizenzbestimmungen und wählen einen Programmordner für die Software aus. Alle wichtigen Einstellungen werden von der Software automatisch vorgenommen. Nach dem Kopieren der Dateien werden wir zu einem Neustart aufgefordert.

Allgemeine Konfiguration und Technik

Nach dem Neustart werden wir von der Firewall bereits gefragt ob Prozesse zugelassen oder blockiert werden sollen. Unser Grundprinzip lautet erstmal "blockieren". Man schaltet explizit nur die Anwendungen/Ports frei, die von Windows für die systeminterne Kommunikation oder von uns gewünschten Programmen benötigt werden.

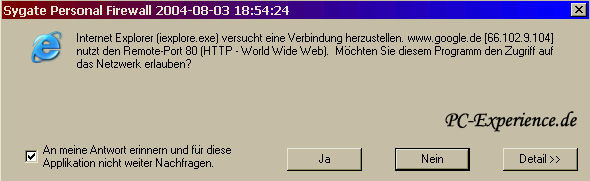

Als Beispiel dient uns hier das Programm "Internet Explorer" welcher nach Aufruf eine Erlaubnis der Firewall benötigt. Um in Zukunft nicht jedes Mal nach Starten des Browsers eine Zugriffserteilung vergeben zu müssen, aktivieren wir links unten die Checkbox.

Erfreulicherweise konfiguriert sich die Firewall fast von selbst. Im Lernmodus erkennt die Firewall, welche Programme sich Zugang zum Internet verschaffen wollen, wir entscheiden selbst, ob wir einem Programm Zugriff auf das Internet gewähren oder verweigern. Unserem E-Mail Programm und Internetbrowser werden wir den Zugriff natürlich gestatten, sollte aber ein Programm in der Liste erscheinen, welches wir aktuell nicht benutzen oder eindeutig als unzulässig oder fragwürdig erkennen, verweigern wir den Zugriff.

Wir haben über das Hauptfenster von Sygate ständig einen Überblick über den gesamten Traffic, einen eventuellen Angriffsverlauf und die laufenden Anwendungen, welche auch über das Menü "Werkzeuge -> Applikationen" erreichbar sind. Mit einem Rechtsklick auf den jeweiligen Prozess oder die Anwendung können wir nicht nur die Ansicht der Symbole, sondern auch den Zugriffsstatus verändern. An unserem Beispiel wird dem Programm AntiVirenKit-2004 von G-Data der Zugriff auf Dauer erlaubt. Es besteht jederzeit die Möglichkeit eine Zugriffserteilung wieder zu entziehen.

Bevor uns mit einem erweiterten Regelwerk beschäftigen, sehen wir uns die Grundeinstellungen über das Menü Werkzeuge -> Optionen näher an:

Im ersten Register "Allgemein" legen wir unser Augenmerk vor allem darauf, dass die Firewall bereits mit dem Systemstart automatisch geladen wird. Vergesslichkeit wird somit vorgebeugt. Sollte unser Rechner von mehr als einem Benutzer mit Administratorenrechten verwendet werden, bietet sich ein Passwortschutz an, der vor einer unbedachten Konfiguration der Firewall schützt. Ebenso wird es für unauthorisierte Programme schwieriger, die Firewall zu deaktivieren.

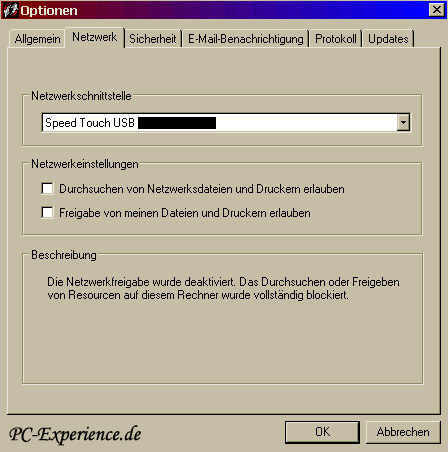

Im Register "Netzwerk" legen wir die Einstellungen für unsere Netzwerkzugriffe allgemein fest. Wir kontrollieren damit unsere Netzwerkkarteneinträge.

Das Windows-Netzwerk sieht vor Drucker und Daten für andere Benutzer freizugeben. Betreiben wir ein lokales Netzwerk (LAN), dann wählen wir aus der Drop-Down Liste unsere Netzwerkschnittstelle aus und haken beide Checkboxen an. Diese Einstellungen erlauben die gesetzten Aktionen nun ausschließlich für unser internes Netzwerk! Dafür werden die Ports 135, 137, 138 und 139 netzintern beansprucht. Im Traffic-Protokoll kann dies jederzeit überprüft werden.

Natürlich wollen wir diese Optionen anderen Benutzern aus dem Internet keinesfalls gestatten. Wir wählen aus unserer Drop-Down Liste unseren Dialup-Adapter aus und achten darauf, dass hier in beiden Checkboxen keine Häkchen gesetzt sind.

In den Sicherheitsoptionen haben wir in der kostenfreien Sygate Personal Firewall drei primäre Möglichkeiten zur Auswahl:

Treiberschutz aktivieren:

Protokolltreiber werden daran gehindert, ohne Erlaubnis des Benutzers, auf das Netzwerk zuzugreifen. Versucht ein Protokolltreiber auf das Netzwerk zuzugreifen, erscheint ein Pop-Up-Fenster, in dem wir nach Erlaubnis gefragt werden.

NetBIOS-Schutz:

Diese Option erhöht die Sicherheit, wenn wir die Netzwerkfreigabe und das Drucken im LAN verwenden möchten, indem unser Rechner vor NetBIOS-Exploits (Ein Exploit ist eine Routine, ein Script oder ein Programm, das eine bestehende Sicherheitslücke ausnutzen kann.) von jedem externen Netzwerk geschützt wird.

DLL-Authentifizierung aktivieren:

Einige Angreifer könnten versuchen, bösartige Codes oder Anwendungen als DLLs zu tarnen, und verwenden diese zum Hacken von Rechnern. Durch das Aktivieren dieser Option erlauben wir unserer Firewall zu ermitteln, welche DLLs von welcher Anwendung verwendet werden. Alle DLLs, die keiner Anwendung zugeordnet sind, werden blockiert.

Aber Achtung: Diese Option kann die Ausführung von Windows-Anwendungen behindern, wir empfehlen die Aktivierung nur für versierte Benutzer mit guten Kenntnissen über Windows Betriebssysteme und DLLs.

Im Reiter "E-Mailbenachrichtigung" haben wir die Möglichkeit, einen angegebenen Empfänger automatisch per E-Mail zu informieren, wenn unser Rechner angegriffen wurde.

Im Reiter "Protokolle" können wir die maximale Speichergröße der verfügbaren Protokolldateien festlegen, wie auch die Anzahl der Protokolltage festlegen und die Protokolle löschen.

Im Reiter "Updates" aktivieren wir die Checkbox "Automatisch nach neuen Versionen suchen".

Erweiterte Regeln definieren

Mit der Sygate Firewall können wir spezielle oder zusätzlich benötigte Regelwerke erstellen, d.h. wir legen manuell fest, welche Ports daran gehindert werden sollen ein Programm zur Kommunikation zu benutzen, und welche für den Datenverkehr geöffnet bleiben.

Doch was steckt hinter dem Begriff "Port"?

Um einen Port fernab der Technik zu erklären, stellen wir uns z.B. eine größere Firma vor. Diese Firma hat eine eindeutig erreichbare Telefonnummer (vergleichbar mit unserer IP-Adresse), mit der wir in der Regel in der Hauptvermittlungszentrale landen. Möchten wir nun einen bestimmten Mitarbeiter einer Abteilung sprechen, werden wir mittels Durchwahl zu diesem Mitarbeiter verbunden, der unseren Anruf entgegennimmt und antwortet. Ganz ähnlich funktioniert dieser Kommunikationsablauf über unser System, mit dem wir online gehen. Die Durchwahlnummer zu einem bestimmten Mitarbeiter können wir mit einem Port vergleichen. Nach Beendigung unseres Gespräches wird dieser "Kommunikationskanal" wieder geschlossen. Jedoch müssen wir differenzieren: Ein Port muss solange geöffnet sein, bis die angeforderten Daten übermittelt worden sind. Anders verhält es sich mit bestimmten Ports, die vom System permanent offen gehalten werden, um von außen kommende Anfragen zu bearbeiten. Als Beispiel sei hierfür der Dienst NetBIOS genannt, der eine Anwendungs-Programmierschnittstelle für Windowssysteme, die von Programmen in einem lokalen Netz verwendet werden kann, darstellt. Dafür wird unter anderem z.Bsp. auch der Port 139 ((NETBIOS Session Service) benutzt, über diesen es möglich wäre, in ein fremdes System einzudringen. Portnummern sind durch die IANA

spezifiziert.

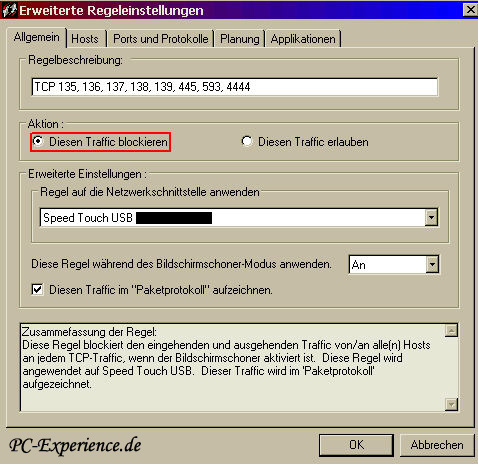

Wir definieren nun in unserer Firewall eine erweiterte Regelung für die üblichen Verdächtigen und verschließen damit kritischeTüren, diese Regelsätze beeinflussen alle Einstellungen. Dabei beziehen wir uns vorrangig auf die Protokolle TCP und UDP.

TCP: Das Transmission Control Protocol ist ein zuverlässiges, verbindungsorientiertes Transportprotokoll in Computernetzwerken. Es ist Teil der TCP/IP-Protokollfamilie.

UDP: Das User Datagram Protocol ist ein minimales, verbindungsloses Netzwerkprotokoll. Es gehört zur Transportschicht der TCP/IP-Protokollfamilie und ist im Gegensatz zu TCP nicht auf Zuverlässigkeit ausgelegt. "Verbindungslos" bedeutet, dass nicht zuerst eine Verbindung zur Gegenstelle aufgebaut wird, die Daten werden praktisch blind geschickt. Im Gegensatz zu TCP gibt es keine Garantie, dass die Datenpakete in der gleichen Reihenfolge ankommen, wie sie gesendet wurden. Für entsprechende Korrekturmaßnahmen muss eine Anwendung, die UDP benutzt, mit verloren gegangenen oder unsortierten Paketen, selbst aufkommen. Spielt die Zuverlässigkeit der Datenübermittlung eine kleinere Rolle als die Geschwindigkeit, wird UDP eingesetzt, z.Bsp. bei Online-Spielen.

ICMP: Wie beim soeben betrachteten UDP ist auch die Übertragung bei ICMP (Internet Control Message Protocol) verbindungslos. Mittels ICMP werden Steuerbefehle durch das Internet geschickt. Diese Steuerbefehle werden in normale IP-Pakete verpackt und so zwischen Routern und Hosts ausgetauscht. Diese Befehle werden beispielsweise für den ping-Befehl gebraucht.

Über TCP schließen wir die Ports:

- 135 epmap

- 136 Profile Naming System

- 137 netbios-ns

- 138 netbios-dgm

- 139 netbios-ssn

- 445 microsoft-ds

- 593 HTTP RPC epmap

- 4444 krb524 (Blaster Worm)

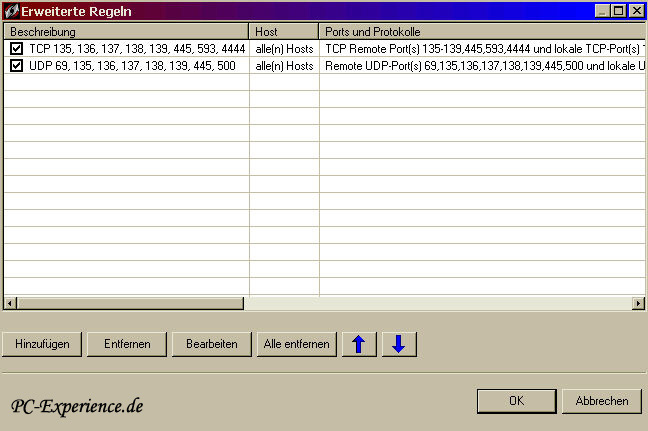

Wir öffnen das Menü Werkzeuge und wählen hier den Eintrag "Erweiterte Regeln" aus. Über den Button "Hinzufügen" tragen wir unter dem Reiter "Allgemein" im ersten Feld "Regelbeschreibung" den Namen unserer Regel ein. (Achtung: Im Falle eines vorhandenen LANs dürfen wir diese TCP-Regel nicht auf unsere lokale Netzwerkkarte anwenden, denn einige der unerlaubten Ports sollen ja im internen Netzwerk funktionieren)

Aus der Drop-Down Liste wählen wir unseren Dialup-Adapter aus. Der Regelsatz soll auch während des Bildschirmschoner-Modus angewandt werden.

Im Reiter "Hosts" belassen wir die Voreinstellung auf "Alle Adressen", damit sind externe Adressen gemeint. Im Reiter "Ports und Protokolle" legen wir unseren neuen Regelsatz fest und wählen als anzuwendendes Protokoll TCP aus der Drop-Down Liste aus. In den Feldern Remote und Lokal tragen wir unsere Portnummern ein. Die Traffic-Richtung muss auf "Beides" (Eingehend & Ausgehend) eingestellt werden!

Im nachfolgenden Reiter "Planung" könnten wir eine Zeitplanung für die Anwendung der Regel festlegen, allerdings ist dies in unserem Falle nur bedingt zu empfehlen, da außerhalb dieser definierten Zeitphase der Regelsatz nicht aktiv ist. Im Reiter "Applikationen"belassen wir die Einstellung auf Standard, würden wir hier ein Programm anhaken, dann würde unsere Regelung nur für dieses eine Programm gültig sein, und nicht für alle Programme.

Über UDP schließen wir die Ports:

- 69 TFTP

- 135 epmap

- 136 Profile Naming System

- 137 netbios-ns

- 138 netbios-dgm

- 139 netbios-ssn

- 445 microsoft-ds

- 500 isakmp

Wir fügen einen weiteren neuen Regelsatz hinzu, und wiederholen dafür den exakt gleichen Vorgang für unseren UDP-Regelsatz unter Beachtung der teils unterschiedlichen Portnummern! Die Einstellungen beziehen sich wieder auf unseren Dialup-Adapter.

Als Ergebnis erhalten wir danach jetzt auch eine Zusammenfassung unserer TCP und UDP Regelsätze.

Tipp: Wenn zusätzlich für das interne Netzwerk Regelsätze erstellt werden, sollte die Reihenfolge in diesem Fenster primär auf den Dialup-Adapter gesetzt werden. Dazu einfach die betreffende Regelzeile markieren und mit den blauen Pfeiltasten nach oben hin anordnen, denn Firewall Regelsätze werden grundsätzlich von oben nach unten abgearbeitet.

Wie reagiere ich auf einen Angriff?

No Panic, und ruhig Blut bewahren.

Nicht jeder angezeigte Alarm bedeutet den Untergang des Systems. Wie erkennen wir einen Angriff? Sehen wir uns die Bedeutung des Sygate Firewall Symbols, welches sich nach Start der Firewall in unseren Systray-Bereich rechts unten ablegt, anhand der Tabelle genauer an. Dieses Symbol, welches sich dynamisch verändert, zeigt uns den Status des Traffics zwischen unserem Rechner, und dem Netzwerk, inkl. Internet an. Der nach unten zeigende Pfeil zeigt uns die eingehende, der nach oben zeigende Pfeil die ausgehende Traffic an:

Blauer Pfeil: der Traffic fließt in die gezeigte Richtung und ist zugelassen.

Grauer Pfeil: es fließt kein Traffic in diese Richtung.

Roter Pfeil: der Traffic versucht in diese Richtung zu fließen, wird aber blockiert.

Über das Menü "Werkzeuge" könnten wir das Systray-Symbol auch ausblenden, aber dadurch würde uns eine Warnmeldung respektive eine Kontrollübersicht entgehen, und das möchten wir keinesfalls.

Das Sicherheitsprotokoll

Wenn wir von außen einen Angriff auf unserem Rechner erhalten, wird dieser nicht nur über das System-Symbol mit blinkendem Warnmodus-Status angezeigt, sondern auch im Sicherheitsprotokoll verzeichnet. Sollte dieser Fall eintreten, wird uns nach einem Doppelklick auf das Symbol, das Sicherheitsprotokoll geöffnet und der Angriff samt Details angezeigt:

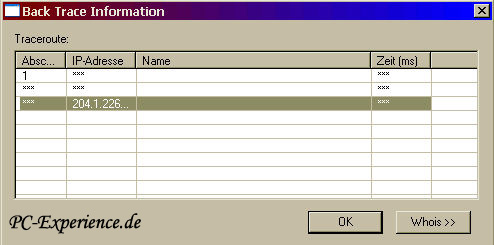

Mittels Rechtsklick auf einen Protokolleintrag können wir über Back Trace den Angriff rückverfolgen.

Mit einem Klick auf den Button "Whois >>" holen wir uns weitere Zielinformationen ein. Über diese Rückverfolgung ist es möglich, die IP-Adresse und im besten Fall sogar den Namen des Angreifers zu lokalisieren. Garantie hat man dafür allerdings keine. Ist man einem wiederholten oder gar permanenten Angriff ausgesetzt, bleibt noch der Weg zum hoffentlich angezeigten Internet-Provider des Angreifers, über den man im gesetzten Fall genaue Informationen einholen und rechtliche Schritte einleiten kann. Von einem Gegenangriff raten wir dringlichst ab, denn damit würden wir uns ebenfalls mit dem Gesetz in Konflikt begeben!

Der Angriffsverlauf ist auch im Hauptfenster im rechten Bereich deutlich erkennbar.

In unserem simulierten Test-Angriffsbeispiel wurde ein Port-Scan durchgeführt. Ein Port-Scan fragt lediglich alle möglich laufenden Dienste ab und ist noch nicht als gefährlich einzustufen. In den meisten Fällen streift uns dieser Netzscan nur und zieht dann wieder weiter. Dennoch können wir diesen Vorgang durchaus mit dem Betrachten eines Hauses vergleichen, bevor ein tatsächlicher Einbruch stattfinden soll. Dagegen haben wir in unserer Konfiguration die gängigsten Einbruchports geschlossen. Unser Sicherheitsprotokoll zeigt uns in der Spalte "Strenge" den Schweregrad des Angriffs an, ebenso wird dieser am Beginn der Protokollzeile mittels eines Warnsymbols definiert. Bei einem kritischen Angriff können wir sehr schnell reagieren, indem wir über das Systray-Symbol mit einem Rechtsklick den Status unserer Firewall von "Normal" auf "Block All" setzen. Die weiteren Schritte hängen von den Sicherheitseinstellungen- u. Vorkehrungen im System ab, die genauestens überprüft werden sollten.

Als praktikabel hat sich auch der Einsatz des Protokollfilters erwiesen. Über das Menü "Filter" können wir uns alle Tageseinträge auflisten lassen, wie auch die Listenfilterung anhand des Härtegrades. Diese Einstellungen sind individuell, je nach Wunsch vorzunehmen.

Alle weiteren verfügbaren Protokolle sind im Hauptfenster über den Button "Protokolle" oder über das Menü "Werkzeuge" erreichbar. Diese werden uns in Form einer Datenblattansicht präsentiert ->

System-Protokoll:

Das System-Protokoll ist ähnlich dem Ereignisprotokoll unter Windows und dient primär der Problembehebung. Alle Systemänderungen die sich auf die Sygate Firewall beziehen, wie z.Bsp. das Beenden von Diensten, Ausführungsfehler und Konfigurationsveränderungen werden hier eingetragen.

Traffic-Protokoll:

Das Traffic-Log liefert uns alle Details über jedes einzelne Informationspaket, wie z.Bsp. eingehender und ausgehender Traffic, die erlaubte oder blockierte Aktion, wie auch die dafür verantwortliche Anwendung, um nur einiges davon zu nennen.

Paket-Protokoll:

Das Paket-Protokoll registriert jedes Datenpaket, dass von unserem Rechner über einen Port ein- od. ausgeht. Im Standart ist dieses Protokoll deaktiviert, da es zu einer beachtlichen Größe an Speicherplatzverwendung kommen kann. Wir haben es in unserem Beispiel nur bei der erweiterten Regelanwendung auf den jeweiligen Regelsatz manuell aktiviert.

Last, but not least, wollen wir auch auf den Firewall-Test hinweisen, den Sygate mit dieser Software anbietet. Im Hauptfenster gelangen wir über den Button "Test" oder das Menü "Werkzeuge" zu einem Onlinetest, der unsere Firewall auf Sicherheit überprüft. Über die englischsprachige Website haben wir verschiedene Testverfahren zur Auswahl. Im Zuge dieser Online-Scans erhalten wir natürlich eine Warnmeldung unserer Firewall, die wir ausnahmsweise gelassen entgegennehmen, da wir diesen "Angriff" selbst manuell ausgelöst haben. Auch im Sicherheitsprotokoll werden diese Scans verzeichnet. Die Ergebnisse werden von der Online Site nach Beendigung zurückgeliefert. Werden kritische und verdächtige Ports als offen angezeigt, sollten die Regelsätze überprüft, und bei Bedarf die betreffenden Ports geschlossen werden. An dieser Stelle verweisen wir auch auf die systembezogene, umfangreiche Hilfe, die man über das Hauptfenster aufrufen kann.

Alternativ empfehlen wir auch ein weiteres fundiertes Online-Testverfahren:

ShieldsUP!

Testbeispiel mittels Full-Scan von Security-check.ch

Unsere Sygate Personal Firewall 5.5 hat mit unserer Konfiguration und Online-Scans, unter obig empfohlenen Links in allen Verfahren erfolgreich bestanden.

Fazit

Personal Firewalls sind sicher nicht als Wundermittel gegen Bedrohungen der Rechnersicherheit zu verstehen. Im Vergleich bietet jedoch die desktopbasierte Firewall von Sygate ein weit reichendes Angebot an Abwehrmöglichkeiten an. Wir erreichen mit dieser Variante einen ausreichenden Schutz gegen die gängigsten Angriffsmethoden. Wer auf zusätzliche Features nicht verzichten möchte, kann auch auf die kostenpflichtige Sygate Personal-Firewall Pro Edition ausweichen.

Abschließend sei noch einmal erwähnt, dass der beste Firewallschutz lückenhaft wird, wenn die wichtigsten Sicherheitsvorkehrungen und Windowsupdates ignoriert werden. Es liegt in der Hand des Benutzers ein wachsames Auge auf sein System zu haben, und aktiv gegen mögliche Gefahren vorzubeugen.

Weiterführende Links und Artikel

Anleitung für eine saubere Installation/Deinstallation der Sygate Firewall

Windows 2000/XP: Safer Surfen...der Sicherheitsworkshop

Windows NT/2000/XP/2003: DCOM/RPC Schwachstellen abschotten

Sygate: erweiterte Regeln für spezielle Anwendungen

Angebot im Partnershop für die Pro Edition

Trinity

|

|